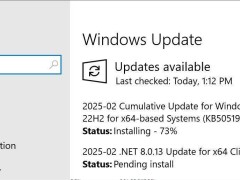

近期,科技新聞網站bleepingcomputer報道了微軟在二月補丁星期二活動中的重要更新。據悉,此次更新針對Windows 10和Windows 11系統,共修復了55個安全漏洞,其中尤為引人注目的是4個零日漏洞。有證據表明,這4個零日漏洞中的2個已經被黑客利用,對用戶安全構成威脅。

在這次補丁更新中,各類漏洞的修復情況如下:特權提升漏洞得到了19個修復,安全功能繞過漏洞有2個被解決,遠程代碼執行漏洞的修復數量達到了22個,信息泄露漏洞、拒絕服務漏洞和欺騙漏洞則分別有1個、9個和3個得到處理。這些統計數據并未涵蓋2月6日已經修復的Microsoft Dynamics 365 Sales嚴重特權提升漏洞以及10個Microsoft Edge漏洞。

零日漏洞因其潛在的高風險性而備受關注。所謂零日漏洞,指的是在官方補丁發布之前就已經被公開披露或被黑客積極利用的漏洞。在本次修復的零日漏洞中,CVE-2025-21391和CVE-2025-21418是兩個已被黑客利用的案例。

CVE-2025-21391是一個Windows Storage特權提升漏洞,攻擊者可以利用它刪除文件,盡管不會泄露機密信息,但可能導致服務中斷。關于該漏洞的具體利用方式和發現者,目前仍不清楚。而CVE-2025-21418則是Windows Ancillary Function Driver for WinSock的特權提升漏洞,攻擊者通過它可獲取SYSTEM權限,這一漏洞由匿名人士披露。

除了上述兩個已被利用的零日漏洞,另外兩個零日漏洞同樣值得警惕。CVE-2025-21194是Microsoft Surface的安全功能繞過漏洞,它允許攻擊者繞過UEFI并入侵安全內核。這一漏洞的發現者是Quarkslab的Francisco Falcón和Iván Arce,可能與他們之前披露的PixieFail漏洞有關聯。而CVE-2025-21377則是一個NTLM Hash泄露欺騙漏洞,它可能暴露Windows用戶的NTLM哈希值,使遠程攻擊者有機會以用戶身份登錄。用戶只需與惡意文件進行簡單的交互,如單擊或右鍵查看,就可能觸發該漏洞。這一漏洞的發現者包括國泰航空的Owen Cheung、Ivan Sheung和Vincent Yau,Securify B.V.的Yorick Koster,以及ACROS Security的0patch的Blaz Satler。

此次微軟的補丁更新再次提醒了用戶和企業,保持系統和軟件更新的重要性。隨著網絡攻擊手段的不斷演進,及時修復安全漏洞是保障信息安全的關鍵。