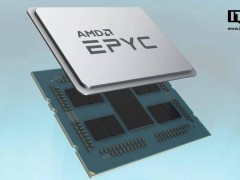

近日,科技界傳來一則關(guān)于AMD與谷歌聯(lián)合披露的重要安全信息。這一信息涉及到一個在2024年9月被發(fā)現(xiàn)的關(guān)鍵微碼漏洞,該漏洞主要對AMD的服務(wù)器及企業(yè)級EPYC CPU構(gòu)成了威脅。

據(jù)AMD官方透露,這一漏洞的最初報告日期為2024年9月25日,而修復程序則在同年12月17日得以應(yīng)用。然而,為了確保用戶有足夠的時間安裝補丁,該漏洞的公開披露日期被推遲到了近日。谷歌的研究人員在這一過程中發(fā)揮了關(guān)鍵作用,他們向AMD提供了關(guān)于這一潛在漏洞的重要信息。

AMD方面表示,如果被攻擊者成功利用這一漏洞,那么基于SEV(Secure Encrypted Virtualization)的安全加密虛擬化功能可能會失效。這對于依賴這一技術(shù)來保障數(shù)據(jù)安全的企業(yè)和機構(gòu)來說,無疑是一個嚴重的安全隱患。

此次受影響的AMD EPYC CPU系列包括多個型號,如AMD EPYC 7001系列(那不勒斯)、AMD EPYC 7002系列(羅馬)、AMD EPYC 7003系列(米蘭和米蘭-X),以及AMD EPYC 9004系列(熱那亞、熱那亞-X以及貝加莫/錫耶納)。針對這些受影響的CPU,AMD已經(jīng)發(fā)布了相應(yīng)的微碼更新。

然而,值得注意的是,對于某些平臺來說,僅僅安裝微碼更新可能并不足以完全解決這一問題。這些平臺可能還需要進行SEV固件的更新,以確保修復程序能夠正確生效。因此,AMD建議用戶盡快使用合適的更新工具進行處理,以確保系統(tǒng)的安全性。